Protégez votre réseau d’entreprise contre les cyber-attaques les plus sophistiquées grâce à une sécurité de haut niveau, une prévention en temps réel et les passerelles de sécurité les plus performantes au monde.

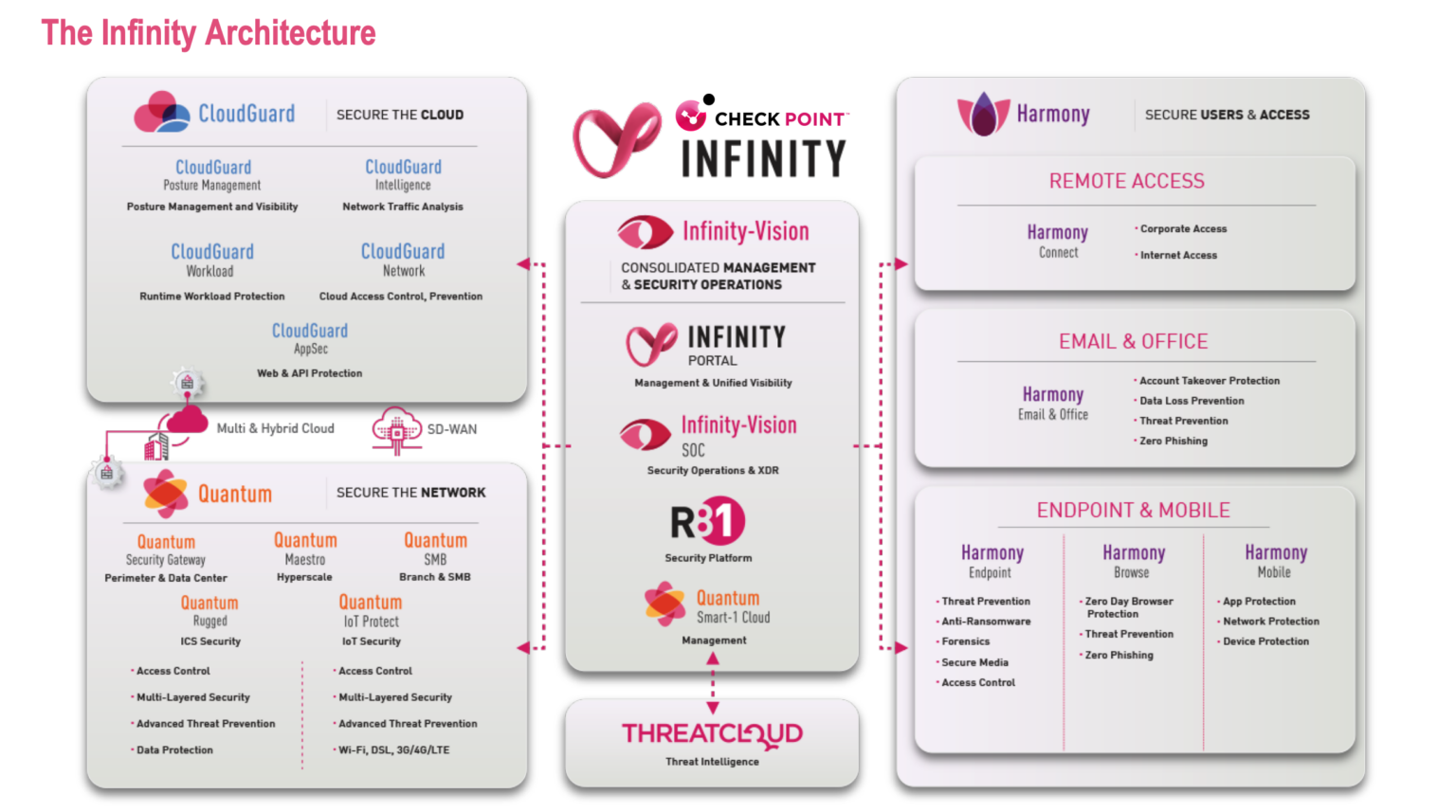

Quantum : Sécurisez le réseau

CloudGuard : Sécurisez le nuage

Harmony : Sécuriser les utilisateurs et les accès

Horizon : Gestion unifiée et opérations de sécurité

Threatcloud :

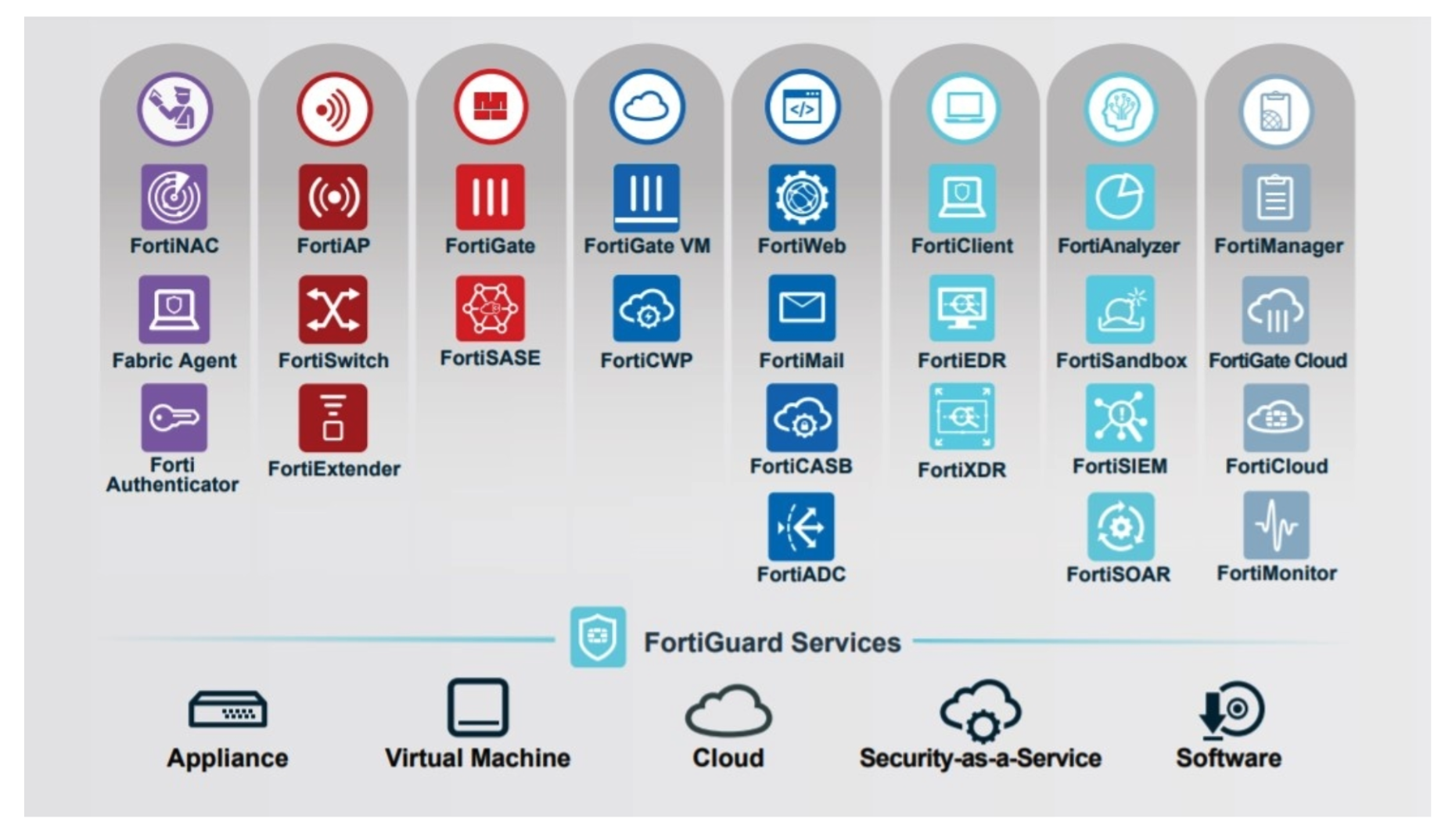

La Security Fabric de Fortinet intègre de manière transparente les principes de convergence et de consolidation afin d’offrir une protection complète de la cybersécurité pour les utilisateurs, les appareils et les applications à chaque extrémité du réseau.

Les piliers fondamentaux de la Security Fabric de Fortinet

FortiGuard AI-Powered Security

Réseau sécurisé

Sécurité des utilisateurs et des appareils

Sécurité des applications

Centre de gestion de la structure (Fabric Management Centre) de Fortinet

Centre d’opérations du réseau (NOC)

Centre d’opérations de sécurité (SOC)

Écosystème ouvert

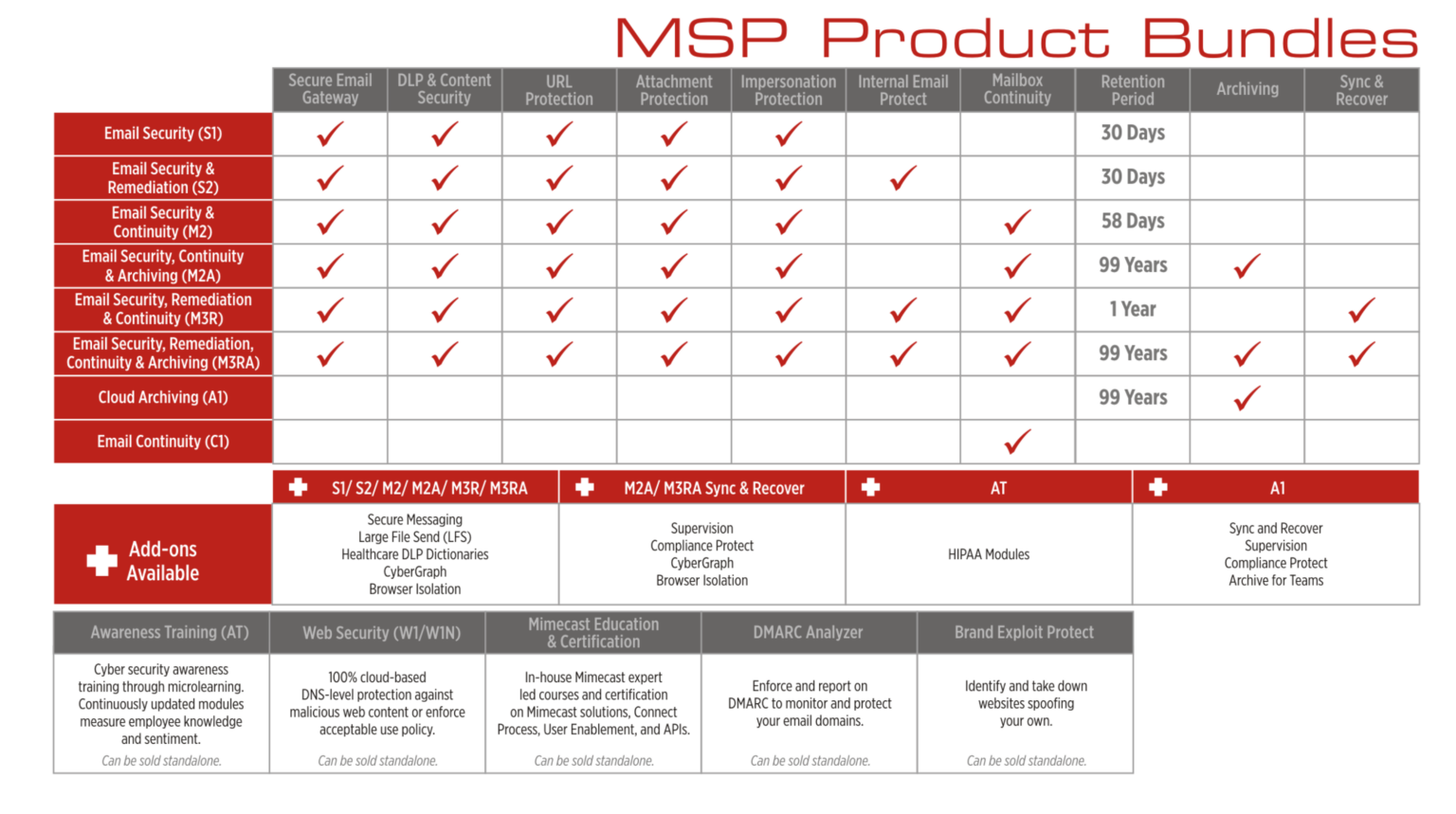

Les entreprises ont besoin de solutions de cybersécurité qui les protègent contre les menaces et qui sont gérées efficacement en termes de fiabilité, de rapidité et de souplesse de déploiement. Grâce à la collaboration avec Mimecast, inq. présente une offre de fournisseur de services gérés intégrés qui dépasse ces attentes.

Sécurité et résilience du courrier électronique

Conservation des données et conformité

Sensibilisation à la sécurité et comportement des utilisateurs

Le logiciel de conformité DMARC de Sendmarc protège votre domaine contre les attaques de phishing et d’usurpation d’identité, protégeant ainsi votre personnel, vos clients et vos fournisseurs. DMARC (Domain-based Message Authentication, Reporting & Conformance) redonne le contrôle à l’expéditeur du courrier électronique, quelle que soit sa destination.

Les courriels jouent un rôle dans plus de 91 % des attaques de réseaux, les cybercriminels étant de plus en plus habiles à se faire passer pour des domaines de courriels non protégés. Sans protection, ils peuvent facilement utiliser les marques pour imiter les employés, en envoyant des courriels avec un style impeccable, ce qui rend presque impossible pour les destinataires de discerner le fraudeur. Une attaque contre votre entreprise peut entraîner une fraude au dépôt, des attaques par ransomware, une usurpation d’identité ou une atteinte à la réputation. Sendmarc corrige cette vulnérabilité par le biais de DMARC.

Comment Sendmarc vous aide : DMARC vérifie la source d’un message électronique et détermine son sort. Il s’agit d’un contrôle de sécurité qui ne permet de délivrer que des courriels provenant de sources légitimes. La conformité DMARC donne à votre entreprise une visibilité et un contrôle complets sur tous les courriels, en faisant la distinction entre les courriels légitimes et les courriels illégitimes qui prétendent provenir de votre organisation. La norme DMARC corrobore la légitimité de l’expéditeur, garantit l’intégrité du message et l’achemine vers la boîte de réception s’il passe l’authentification et le rejette en cas d’échec.

Visibilité sur l’origine du courrier électronique

Renforcer la confiance et la reconnaissance de la marque

Un courrier électronique qui bénéficie de la confiance de l’ensemble de la communauté des parties prenantes

Fourni en tant que service avec des coûts d’infrastructure nuls

Conformité au niveau mondial et à l’échelle de l’entreprise

Garantie pour chaque client

Amélioration de la délivrabilité des courriels

Protection de l’ensemble de l’écosystème du courrier électronique

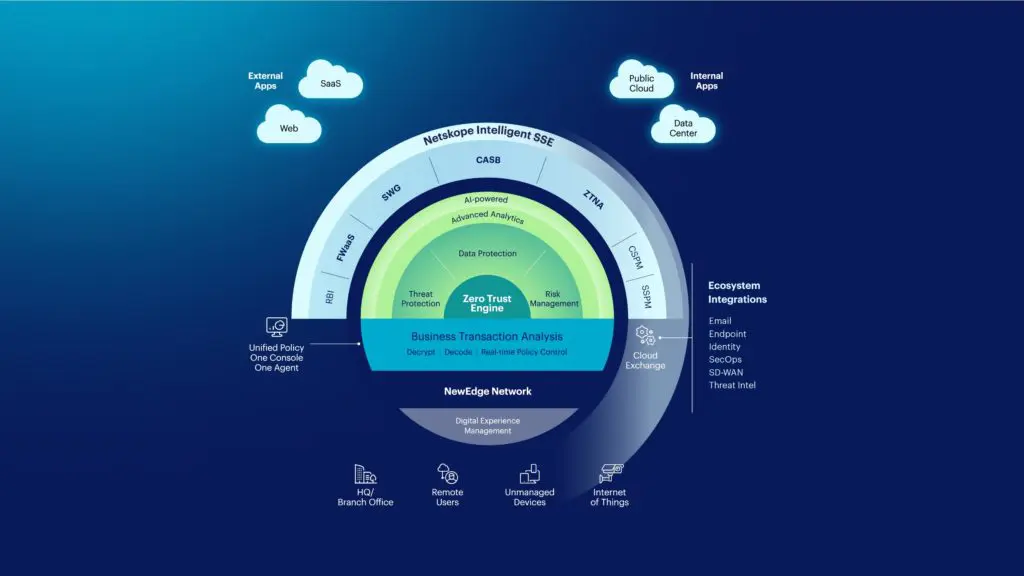

Les organisations adoptent rapidement une architecture Secure Access Service Edge (SASE) pour garantir la sécurité des données à travers ses différents mouvements, soutenir les initiatives de transformation numérique et optimiser l’efficacité et le retour sur investissement de leur technologie. Netskope est un expert et un innovateur reconnu en matière de CASB, SWG, ZTNA, Firewall-as-a-Service et autres composants Security Service Edge (SSE), terme qui englobe les services de sécurité nécessaires à une architecture SASE réussie.

Netskope relève ces défis avec le SD-WAN sans frontières de Netskope, combiné de manière transparente avec le SSE intelligent de Netskope, formant ainsi une plateforme SASE entièrement convergente. Cette intégration unique garantit des solutions complètes, atténuant les problèmes associés aux produits disjoints et mal intégrés qui se font passer pour des SASE.

La cybersécurité est passée du statut de luxe à celui de nécessité indispensable pour les entreprises. Néanmoins, le déploiement de solutions complètes de gestion des incidents et des événements de sécurité (SIEM) représente un défi pour beaucoup, en particulier à une époque où l’expertise spécialisée est rare. Ce défi est aggravé par les coûts élevés et les complexités techniques associés à la mise en œuvre et à l’intégration dans les environnements existants.

Intégration des produits

Démonstration de produits

Processus automatisés

Obtenez des informations complètes sur toutes vos surfaces d’attaque, des réseaux aux points d’extrémité.

Détection proactive des menaces

Identifiez les cybermenaces, les intrusions et les brèches bien à l’avance.

Confinement et élimination efficaces des menaces

Isoler et neutraliser rapidement les menaces identifiées en vue d’une action rapide.

Conformité et rapports cohérents

Maintenir une position de conformité à jour et rationaliser les processus de reporting.

Gestion efficace des opérations de sécurité

Optimisez l’efficacité de vos opérations de sécurité, le tout au sein d’une plateforme centralisée.